2023 1회 정보보안기사 필기 PBT 기출문제 정리 (61번 ~ 100번)

아래 글에서 이어서 작성합니다 !

1번 ~ 60번 문항은 아래 링크에서 확인해주세요 🥰

2023.03.17 - [자격증/정보보안기사] - 2023 정보보안기사 필기 1회 PBT 정리 (1 ~ 60번)

혹시 오개념이나 틀린 부분이 있으면 알려주시면 감사하겠습니다 🥹

정보보안 일반

61. CRL(Certificate Revocation List) : 인증서 폐기 목록

- 인증서 유효기간 만료 시 인증서의 효력이 소멸되지만 폐지되지는 않는다.

- 인증기간(CA)가 인증서폐지목록(CRL)을 생성하는 주체이다.

- CA키 고유번호, CRL 일련번호 등

62. OTP

- 원격 사용자 인증시 유발되는 패스워드 재사용 공격을 방어하기 위한 기술

- 사용시마다 매번 바뀌는 일회성 사용자 인증암호 및 체계

- 사용자의 관리소홀이나 패스워드가 노출되는 것을 방지하기 위한 인증방식

63. SSL/ TLS : 전송계층 보안 프로토콜

- 통신 중인 데이터를 보호

- SSL/TLS 1.3버전부터 순방향 비밀성 보장 + 서명알고리즘 중 강한 기법들만 남기는 등의 기밀성을 확보

- SSL/TLS에서는 공개키가 서버로부터 오기 때문에 클라이언트는 공개키를 가지고 있지 않아도 서버를 인증할 수 있다.(X)

틀린 이유 : 서버에서도 (서버의) 공개키를 제공하지만, 클라이언트도 이미 가지고 있는 (인증기관의)공개키로 복호화

인증기관의 공개키로 복호화 해야 서버가 보낸 사이트 정보/사이트 공개키 획득 가능

64. 메시지 인증 코드(MAC) : 데이터가 변조되었는지 검증할 수 있도록 데이터에 덧붙이는 코드

- 해시값만으로 수정 또는 변경 검출(O), 거짓 행세 검출(X)

- 해시값만은 통해 두사람이 문서를 주고 받았을 때 MITM공격을 받을 수 있다.

=> 즉, 해시값만으로 수신된 문서 위변조에 대한 상호신뢰 확신 X

- 해시값 + 암호개념 도입 = HMAC, 메시지 송신자는 비밀키 또는 세션키를 사전에 안전한 채널을 통해 공유

- 메시지 인증을 위해서 사용되는 Message Digest(해시값)는 메시지 저장소에 파일이 위변조되지 않았다는 것을 보장하기 위해서 사용

- 메시지 크기에 따라 해시값 생성, 암호화 등의 속도가 다름

65.

소유기반인증 - 메모리카드(토큰), 스마트카드(ex)출입카드 등), 일회용 패스워드(OTP), 보안 토큰(HSM)

(1) OTP(일회용 패스워드)

- OTP용 프로그램에서 사용자 비밀번호와 일회용 비밀번호 생성용 입력 값을 입력하면 암호 알고리즘을 통해서 일회용 패스워드를 생성하는 사용자 인증 방식

| 질의 응답 방식(Challenge-Response) | 사용자가 ID를 서버 호스트에 전달하면 서버에서 난수를 생성하여 클라이언트에게 전송하고, 클라이언트가 그 값으로 OTP를 생성해 인증하는 방식 (동기화 필요 X) |

| 시간 동기화 방식 | 현재 시간을 이용하여 난수 생성, 질의 값 입력 X, 시간 정보 동기화 O |

| 이벤트 동기화 방식 | 서버와 클라이언트가 카운드 값을 동일하게 증가시켜 가며, 카운트 값을 입력값으로 OTP 생성 |

- OTP는 PKI(공개키 암호화와 전자서명을 사용할 수 있게 기반을 마련)를 개별 연동

(2) HSM(하드웨어보안모듈=보안토큰)

- 전자서명 키 생성, 전자서명 생성 및 검증 등이 가능한 하드웨어 장치

- 사용자마다 별도의 SW를 설치해야하고 정해진 횟수마다 시스템을 재 설정 해야함

- HSM의 안정성 인증 적용 표준은 FIPS 140-2

OPT는 공개키 사용 X, HSM은 공개키 사용 O

66.

모든 사용자는 현재 작업을 완료하는데 필요한 최소한의 권한만 가진 사용자 계정으로 로그온해야 하며, 그 이상의 권한을 부여하지 않는다.

: 최소권한

67. 빅데이터 비식별화 처리기법

빅데이터 비식별화 처리기법 5개

= 가명처리, 총계처리, 데이터 값 삭제, 범주화, 데이터 마스킹

| 총계처리 - 총계처리 | 개인정보에 대하여 통계값(전체 혹은 부분)을 적용하여 특정 개인을 판단할 수 없도록 하는 기법 |

| 랜덤라운딩- 범주화 | 개인 식별 정보에 대한 수치데이터를 임의의 수 기준으로 올림 또는 내림 하는 기법 |

| 암호화 - 가명처리 | 정보의 가공에 있어서 일정 규칙의 알고리즘을 적용하여 암호화함으로써 개인정보를 대체 |

| 재배열 - 총계처리 | 개인의 정보가 타인의 정보와 뒤섞임으로써 전체 정보의 손상 없이 개인의 민감 정보가 해당 개인과 연결되지 않도록 하는 기법 |

개인정보 비식별화 기술 동향에 대한 분석 - 1

개인정보 비식별화 관련하여 프로젝트를 맡게 되었다. 그때 작성한 문서를 토대로 게시글을 올려보도록 하겠다. 일단 기본적으로 개인정보에 대한 개념을 파악해보겠다. 개인정보는 살아있는

07vh.tistory.com

68. 나덤-슈로더(Needham-Schroeder) 프로토콜

- 키 분배 프로토콜 ( 이 외에 Diffie-Hellman 있음)

- MITM 공격(ex)재전송 공격)에 취약 => 타임스탬프 포함해서 전송

- 공유할 대칭키를 KDC(키 분배 센터)에게 생성해주도록 요청한 후 공유

- 각각에 전달되는 메세지는 사전에 공유된 대칭키인 마스터키를 이용하여 암호화되어 전달

- 난수를 암호화해서 교환하고 받는 이유는 상호인증 기능을 수행하기 위한 목적

https://plummmm.tistory.com/312

니덤-슈로더 프로토콜 (Needham-Schroeder Protocol)

이번에는 키 교환 프로토콜 중 Needham-Schroeder 프로토콜이라는 녀석에 대해 한번 알아보자. 제작자 2명은 이름에 나와있다. 이 두사람이 1978년 대칭키와 trent 개념을 사용하여 제안함. 여기선 새로

plummmm.tistory.com

69. 보안 인증기법

| 소유기반 인증방식 | OTP 인증기법 | OTP 인증 |

| 공인인증서 인증기법 | 별도 매체의 고유정보를 제시하도록 함 | |

| 지식기반 인증방식 |

ID/PW 인증기법 | 타 인증방식에 비해 구축비용이 적고 사용하기 편리 |

| I-PIN | ID/PW와 주민번호를 대체 |

https://peemangit.tistory.com/190

[정보보안기사] 9. 사용자 인증 (출제율: 4.6%)

1. 인증 1) 사용자 인증과 개인 식별의 차이 사용자 인증: 정당한 가입자의 접속인지를 확인하기 위한 용도이다. 개인 식별: 사용자 B가 제 3자(D)에게 사용자 A로 가장할 수 없는 경우이다.(사용자

peemangit.tistory.com

70. OCSP(온라인 인증서 상태 프로토콜)

- X.509를 이용한 전자 서명 인증서의 폐지 상태를 파악하는 데 사용되는 인터넷 프로토콜

- 인증서 폐기 목록(CRL)을 대체하기 위해 만들어짐

- 요청 값은 총 3개 (좋음=good, 만료=reboked, 알수없음=unknown)

- 인증서가 유효하지 못한 경우에는 error code를 응답

- 인증서 폐기 목록(CRL) 전체를 다운로드 받아 인증서 만료 여부를 체크하는 CRL 방식과 달리, OCSP는 인증서의 시리얼을 통하여 CA 인증서 DB를 통해 인증서 만료여부를 실시간으로 확인

71. 사전 키 분배 방식 = Blom방식, 중앙 집중식(대표적으로 커버로스 방식), 공개키분배 방식

| Blom 방식 | 키 분배센터(KDC)에서 두 노드에게 임의의 함수값을 전송하면 두 노드는 전송받은 정보로부터 두 노드 사이의 통신에 필요한 세신키를 생성 |

| 중앙 집중식 방식 | 가입자가 비밀 통신을 할 때마다 KDC로부터 세션키를 분배 (대칭키 암호) - 커버로스 방식 : 대표적인 중앙집중식 암호키 분배방식으로, 공개키 방식을 이용하여 티켓 발급 |

| 공개키분배 방식 | KDC가 공개키 분배 |

- 키 로밍 방식 : 커버로스의 확장판, 공개키 기반 구조하에서 사용되는 공개키, 개인키 쌍 중에서 개인키에 대한 안전한 관리를 목적으로 개발된 서비스, 패스워드만을 가지고 자신의 개인키에 접근할 수 있는 기법

72. Diffie-Hellman 알고리즘

Diffie-Hellman 알고리즘은 이산로그 문제에 기반을 두고 있다. 키 분배센터는 큰 소스 p를 선정하고, 원시근 g를 찾아 공개한다. 가입자는 개인키를 선정하고 공개키를 계산하여 공개한다.

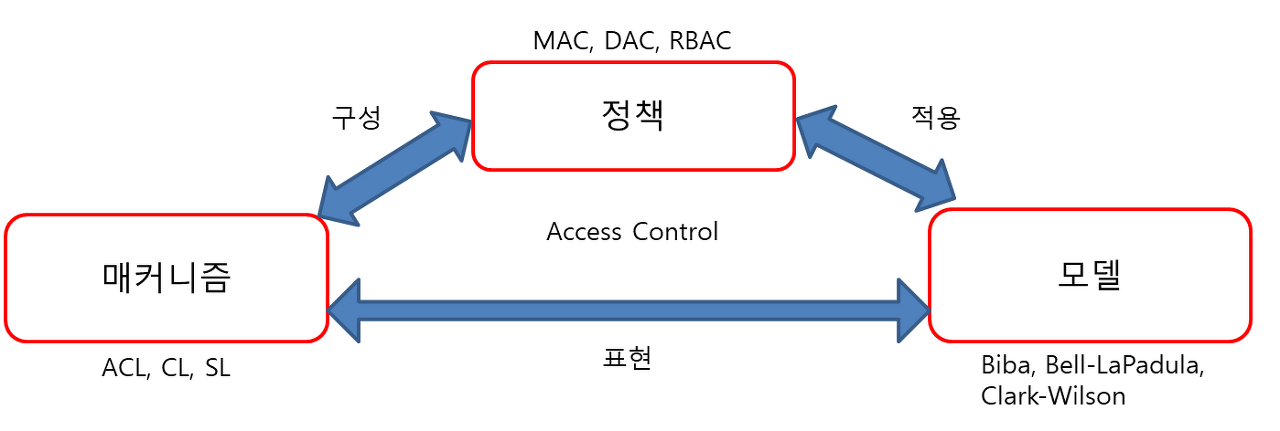

73. 접근통제 구성요소

| 구성 요소 | 내용 |

| 정책 (Policy) | 자원에 접근하는 제한 조건을 정의 |

| 보안모델 (Model) | 시스템 보안 요구를 간결하게 표현 |

| 메커니즘 (Mechanism) | 요청을 규칙에 대응시켜 검사 및 제한 |

- 정책 : 시스템 자원에 접근하는 사용자 접근모드 및 모든 접근통제 조건 등을 정의

* OSI 보안 구조 : OSI 계층을 바탕으로 보안의 필요성과 가치에 대한 평가, 선택을 위해 보안에 필요한 항목을 정의하고 구체적인 방법들을 제시해주는 국제 표준

=> 관리자가 효과적으로 보안 문제를 조직화할 수 있는 유용한 방법을 제공

74. OCSP(온라인 인증서 상태 프로토콜)

- X.509를 이용한 전자 서명 인증서의 폐지 상태를 파악하는데 사용되는 인터넷 프로토콜- RFC 6960으로 묘사되며, 인터넷 표준의 경로가 됨

- 이 프로토콜의 도입 이유 중 하나는 고가의 증권 정보나 고액의 현금 거래 등 데이터 트랜잭션의 중요성이 매우 높은 경우 실시간으로 인증서 유효성 검증이 필요하기 때문

- 온라인 인증서 상태 프로토콜을 통해 전달받는 메세지들은 ASN.1로 암호화되며, 보통 HTTP로 전달

75. 신규 OTP 기술

| 거래연동 OTP | 수신자계좌번호, 송금액 등의 전자금융거래 정보와 연동되어 OTP를 발생시키는 OTP |

| USIM OTP | 사용자 휴대폰의 USIM내에 OTP 모듈 및 주요정보를 저장하여 OTP를 안전하게 생성하고 인증을 수행하는 OTP |

| 스마트 OTP | IC칩 기반의 스마트카드와 NFC 기능을 지원하는 스마트폰에 OTP를 발생시키는 것 |

76. 메시지 인증 코드(MAC)의 재전송 공격 예방 방법

= 순서번호, 타임스탬프, 비표

MAC으로는 제 3자에 대한 증명, 부인 방지 해결 불가

https://comma-security.tistory.com/31

정보보호개론 - 9. 메시지 인증 코드

1. 메시지 인증 코드가 필요한 상황 은행은 통신 중 메시지가 변경 유무를 확인해야 한다 => 무결성(Integrity) 은행은 메시지의 출처가 어디인지 확인해야 한다 => 인증(Authentication) 2. 변경 감지 코

comma-security.tistory.com

77.

| 키로거 | 키보드를 통한 입력의 데이터를 중간에 가로채는 해킹 |

| 사이드채널 공격 | 암호화 장치에서 암호화 처리시에 소비 전력을 츨정하는 등 해당 장치 내부의 비밀 정보를 추정하는 공격 |

| 스미싱 | 문자메시지를 이용한 피싱 |

| 중간자 공격(MITM) | 네트워크 통신을 조작하여 통신 내용을 도청하거나 조작하는 공격 기법 |

78. RSA 계산법

79. 스마트카드

- 접촉식 스마트카드는 리더기와 스마트카드의 접촉부(CHIP) 사이의 물리적 접촉에 의해 작동하는 스마트카드

- SIM 카드는 가입자 식별 모듈을 구현한 IC 카드

- 인증 데이터 저장을 위해 서명된 정적 응용 프로그램 데이터와 인증기간(CA)의 개인키로 발행자의 공개키를 암호화한 데이터를 스마트카드에 저장

- 인증기간(CA)의 개인키는 인증기간이 들고있어야 함으로 틀린 답 !

80. 접근통제 정책= MAC, DAC, RBAC

| MAC (Mandatory Access Control) |

주체와 객체에 부과된 보안 레이블을 기반으로 접근통제 수행, 관리자만 정보 자원 분류 설정이 가능 |

| DAC (Discretionary Access Control) |

객체의 소유자(소유 그룹)가 신원(신분)에 근거하여 접근 여부를 결정하는 정책 |

| RBAC (Role Based Access Contorl) |

조직 내 사용자별(직무/직책)에 따라 부여된 권한을 이용하는 방법 |

정보보안관리 및 법규

81.

추론

: 보통의 일반적인 데이터로부터 비밀정보를 획득할 수 있는 가능성을 의미

: 사용자가 통계적인 데이터 값으로부터 개별적인 데이터 항목에 대한 정보를 추적하지 못하도록 함

82.

https://boxtalk.tistory.com/50

ISMS/PIMS/ISMS-P/ 정보보호 및 개인정보 보호관리체계 인증

안녕하세요 isms 에서 isms-p 으로 변경된 개인정보 통합인증 제도 에대해 알아보겠습니다 [이미지 출처]KISA 먼저 ISMS 에 대해 알아보겠습니다. ISMS 란? 정보통신망의 안전성 확보를 위하여 수립하

boxtalk.tistory.com

| ISMS | - 정보통신망의 안전성 확보를 위하여 수립하는 기술적, 물리적, 관리적 보호조치 등 종합적인 정보보호 관리체계에 대한 인증 제도 - 정책기관(과학기술정보통신부) 인증기관(한국인터넷진흥원=KISA) |

| PIMS | - 기관 및 기업이 개인정보보호 관리체계를 갖추고 체계적, 지속적으로 보호 업무를 수행하는지에 대해 객관적으로 심사하여 기준 만족 시 인증부여 - 정책기관(행정안전부 및 방송통신위원회), 인증기관(한국인터넷진흥원) |

| ISMS-P | - ISMS+PIMS (개인정보 + 정보보호 항목) - 정책기관(정책협의회=과학기술정보통신부, 행정안전부, 방송통신위원회) - 인증기관(한국인터넷진흥원=KISA) - 의무 대상자 : ISP업체(K*, L*, S*) 등과 같은 통신 업체, IDC 센터, 연간 매출액 또는 세입이 1500억 이상, 상급종합병 |

| ISO27001 | - 정보보안 경영시스템에 대한 가장 인정받는 국제 표준. |

| ISO27701 | - ISO27001에 대한 데이터 프라이버시 확장으로, 개인식별정보와 관련된 위험을 관리하는 표준 |

83. A쇼핑몰 -> B배송업체(개인정보처리 업무 위탁 계약, 이름 주소 핸드폰번호 전달)

- B직원을 대상으로 개인정보보교육(0)

- 개인정보를 안전하게 처리하고 있는지 점검 (0)

- 재위탁 X, O 선택 (0)

- 개인정보취급자를 채용할 것을 요청

=> 개인정보취급자에 대한 보안각서 징구 및 개인정보보호 교육 실시는 가능하지만 "채용" 요청은 불가능!

84. 영상정보처리기기 설치/운영 경우

- 범죄, 시설안전 및 화재 예방, 교통단속

85.

| 과거자료 분석법 | 미래 사건의 발생 가능성을 예측하는 방법으로 과거의 자료를 통해 위험발생 가능성을 예측 |

| 확률 분포법 | 미지의 사건을 추정하는데 사용하는 방법으로 확률적 편차를 이용하여 최저, 보통, 최고의 위험 분석을 예측 |

| 델파이법 | 전문가의 경험적 지식을 통한 문제해결 및 미래예측을 위한 기법 |

| 시나리오법 | 어떤 사건도 기대대로 발생하지 않는다는 사실에 근거하여 일정 조건하에서 위협에 대한 발생 가능한 결과들을 추정 |

86.

포렌식 수행 절차 단계

수사 준비 - 증거물 획득 - 보관 및 이동 - 분석 및 조사 - 보고서 작성

| 수사준비 | 장비와 도구 확보, 적절한 법적 절차를 거쳐 피의자 또는 수사 대상에 접근 |

| 증거물 획득 | 증거물 획득, 현장분석 사진 촬영, 디스크 이미징, 증거물 인증(증거 라벨) |

| 보관 및 이동 | 획득한 이미지 사본 생성, 증거물 포장 및 운반 |

| 분석 및 조사 | 자료복구, 검색 타임라인 및 시그니처 분석, 은닉자료 검색, 해시/로그 자료 분석 * 최량 증거 원칙 : 복사본 등의 2차적인 증거가 아닌 원본은 제출하도록 요구하는 영미 증거법상의 원칙 |

| 보고서 작성 | 증거분석 결과, 증거담당자 목록, 전문가 소견 |

87. 재택, 원격근무시 지켜야 할 정보보호 실천 수칙 중 보안관리자가 해야할 일

- 원격 접속 모니터링 강화, 일정시간 부재시 네트워크 차단, 재택근무자 대상 보안지침 마련 및 보안인식 제고

- 원격에서 사내 시스템 접근 시 VNC 등 원격 연결프로그램 (X), VPN 사용

88. "증거를 법정에 제출하기 위해서는 동일한 환경에서는 반드시 동일한 결과가 생성되어야 한다" 재현의 원칙

* 디지털 포렌식 5대 원칙

| 정당성 | 획득한 증거 자료가 적법한 절차를 준수해야 하며, 위법한 방법으로 수집된 증거는 법적 효력을 상실 |

| 무결성 | 수집 증거가 위,변조되지 않았음을 증멸할 수 있어야 함 (해시함수) |

| 재현 | 피해 직전과 같은 조건에서 현장 검증을 실시하거나, 재판이나 법정의 검증과정에서도 동일한 결과가 나와야 함 |

| 신속성 | 휘발성 증거의 수집 여부는 신속한 조치에 의해 결정되므로 모든 과정은 지체없이 진행되어야 함 |

| 연계보관성 | 증거물 획득 -> 이송 -> 분석 -> 보관 -> 법정 제출의 각 단계에서 담당자 및 책임자를 명확히 해야 함 |

89. 클라우드컴퓨팅법

클라우드컴퓨팅 기술연구, 도입 및 이용 활성화, 전문인력 양성 등을 전담하는 "전담기관"

: 한국지능정보사회진흥원, 한국지역정보개발원, 한국인터넷진흥원, 정보통신산업진흥원

90.

| 정보통신망 이용촉진 및 정보보호 등에 관한 법률 |

과학기술정보통신부장관이 정보통신망의 안전성, 신뢰성 확보를 위하여 관리적, 기술적, 물리적 보호조치를 포함한 종합적 관리체계를 수립, 운영하고 있는 자에 대하여 법에 정한 기준에 적합한지에 관하여 인증을 할 수 있도록 하는 정보보호 관리체계 인증(ISMS)을 명시한 법률 |

| 전자서명법 | 전자문서의 안전성과 신뢰성을 확보하고 그 이용을 활성화하기 위하여 전자서명에 관한 기본적인 사항을 정함으로써 ~ |

| 개인정보보호법 | 개인정보의 처리 및 보호에 관한 사항에 관한 법률 ex) 가명처리, 영상정보처리기기 |

| 정보통신기반 보호법 | 전자적 침해행위에 대비하여 주요정보통신기반시설의 보호에 관한 대책을 수립ㆍ시행 |

91. 정보자산 중요도 평가

- 기밀성, 무결성, 가용성에 기반하여 평가

| 기밀성 | 영업비밀 자료 등.. 금전적 손실이 발생할 가능성이 있는 정보자산을 높게 평가 |

| 무결성 | 백업데이터 높게 평가, 자산이 변조되어도 괜찮은 자산(테스트용 정보자산 등)은 낮게 평가 |

| 가용성 | 인터넷을 통해 서비스를 제공하는 웹서버(높), 백업 시스템(낮) |

92.

| 일반 보안사고 | 악성 소프트웨어에 의한 침해, 비인가자의 보안 구역 접근 시도, 보안취약점으로 정보 시스템의 정상적인 운영에 지장을 초래한 사건, 네트워크 및 시스템에 대한 비인가된 침해 및 시도 |

| 중대 보안사고 | 정보자산의 오용으로 인해 조직의 대외 이미지에 중대한 손상을 끼친 경우 보안 장치의 변경이나 파괴(출입보안, 침입탐지시스템, 잠금장치, 보안카메라 등), 정보시스템이 비인가 접근에 의해 변조, 파괴되어 정상적인 서비스 제공x |

93. 금융회사 or 전자금융업자가 설치 및 운영하는 정보보호위원회의 심의 및 의결 사항은?

- 정보기술부문 계획서, 취약점 분석ㆍ평가 결과 및 보완조치의 이행계획에 관한 사항, 전산보안관련 규정 위반자의 처리에 관한 사항

- 기타 "정보보호관리자"가 정보보안업무 수행에 필요하다고 정한 사항(x)

=> 기타 "정보보호위원회의 장"이 정보보안업무 수행에 필요하다고 정한 사항(0)

94. 정보보호관리체계 인증(ISMS) 범위 내 필수적으로 포함해야 할 자산

: DMZ 구간 내 정보시스템, 개발서버 + DB서버 + 테스트서버, 관리자 PC+개발자PC

95. 정보주체의 동의 X 가명정보 처리할 수 있는 경우

: 통계작성, 과학적 연구, 공익적 기록보존

96. 사이버윤리 개념 및 내용

사이버윤리 개념

: 사이버 공간에서의 인간의 도덕적 관계에 관심을 가지며, 그러한 관계를 규율하는 도덕적 원리들에 의거하여 사이버 세계 속에 거주하는 모든 인간의 책임과 의무를 규정해 주는 것

: 기존의 컴퓨터윤리를 포괄하는 개념이면서 지속적으로 발전하고 있는 정보통신 기술 그 자체가 지니는 사회∙윤리적의미와 그러한 기술로 탄생한 사이버공간에서의 다양한 행위들이 사회와 인간의 가치에 대해 미치는 영향력에 대해 연구하는 작업을 의미

=> 사이버 상의 일탈상황에 따른 구체적인 행동 요령을 알아보는 실중적인 내용으로 연구

97. <클라우드컴퓨팅 발전 및 이용자 보호에 관한 법률>제25조 침해사고 등의 통지 등에 따라 지체없이 이용자에게 알려야 할 상황

이용자 정보가 유출된 때, 사전예고 없이 서비스 중단!!, 해킹 등의 방법으로 정보시스템 공격하는 행위 때문에 발생한 사태

98. 로그관리와 관련되는 정보보안 속성

로그가 수행되는 대상 3A(Authentication 인증, Authorization 인가, Accounting 로그인 했을 때 남기는 활동)

책임추적성 : 추적에 대한 기록의 충실도를 말하며 충실도가 높은 시스템일수록 로그가 충실하게 남아있음

99.

정량적 위험분석 = 과거 자료 분석법, 수학공식 접근법, 확률분포법

정성적 = 델파이법, 순위 결정법, 시나리오법

100. 공공기관이 개인정보 파일을 운용하거나 변경하는 경우 개인정보보호위원회에 등록하여 관리가 필요한 사항

- 개인정보파일을 운용하는 공공기관의 명칭, 개인정보파일의 명칭

- 개인정보파일의 운영 근거 및 목적

- 개인정보파일에 기록되는 개인정보의 항목

- 개인정보의 보유기간(o) 개인정보파일의 작성일시(x)